Конфигурация сервера сети для предприятия цена оборудования

в Москве

Любой компетентный ИТ-специалист скажет вам, что одним из их главных приоритетов, ?вероятно, главным приоритетом?, является защита данных и сети предприятия. Действительно, ИТ-директора обычно выделяют значительную часть своего общего ИТ-бюджета на безопасность .

Однако озабоченность не всегда выражается в компетентности или даже здравом смысле. Кроме того, вложение денег в решение проблемы без предварительной оценки и расстановки приоритетов для уникальных рисков предприятия, связанных с ИТ, на самом деле может создать большую уязвимость. Вы не можете просто купить технологию, поместить ее в свою среду и предположить, что ваши активы в безопасности.

Корпоративные ИТ постоянно меняются. По мере того, как новые технологии входят в корпоративные ? мобильные устройства , облачное хранилище , веб-приложения и многое другое?, они приносят с собой новые и часто уникальные проблемы уязвимости.

Чтобы избежать предсказуемых опасностей, связанных с этим & ldquo, установите и забудьте об этом образе мышления в эпоху динамических изменений, необходимо, чтобы ИТ-специалисты в первую очередь провели тщательную оценку рисков . шаг к надежной стратегии безопасности.

Это означает: 1) определение типов угроз, которые представляют наибольшую опасность для предприятия, 2) определение местоположения ценных данных в сети (или облаке) и способов доступа к ним, и 3) определение местонахождения основные точки уязвимости. Последнее может быть выполнено путем тестирования на проникновение.

После завершения всесторонней оценки риска его можно будет измерить в сравнении с существующими политиками и процедурами. Эта проверка реальности является отправной точкой, позволяющей ИТ-специалистам разрабатывать конкретные индивидуальные политики безопасности и дорожные карты , которые учитывают физическую безопасность, доступ к сетевым цифровым активам, непрерывность бизнеса и новые технологии.

Лучшие ИТ-стратегии безопасности бесполезны без надлежащей реализации и выполнения. Безопасность предприятия, которая не может ни обнаруживать угрозы, ни реагировать на них своевременно и эффективно, не является безопасностью вообще.

Помимо этого, ИТ-специалисты должны понимать, что оценка рисков и управление безопасностью — это непрерывные процессы, а также создание блоки для надежного профиля безопасности. Чтобы помочь защитить критически важные активы своего предприятия, ИТ-специалистам следует подумать о партнерстве с поставщиком управляемых услуг безопасности, который поможет им на постоянной основе на протяжении всего жизненного цикла угрозы.

«

Конфигурация сервера сети безопасности серверные решения

Серверное обеспечение выбор для корпоративных ИТ-клиентов

бизнес разведка

Конфигурация сервера сети для предприятия поставщики в Москве

Финансовые решения

для отслеживания парка транспортных средств GPS мониторинга активности

дизайн рабочего процесса

Ит системы для

документооборота

организации

это простыми словами

Серверные системы под системные требования

на производстве управление

Конфигурация сервера сети почты выбрать

анализ политики прямые продажи

Корпоративное оборудование

какие

подобрать

Серверное обеспечение выбор для корпоративных ИТ-клиентов

юридического лица

платформа

Серверные платформы для

приложений

на производстве создание

Создание интеграционного портала

сервер Основной планирование и конфигурирование

Создание виртуальной инфраструктуры

аппаратных Подбор средств и вариантов оборудования

Поколения серверов новые и актуальные модели сравнение

подбор

Серверы с официальной гарантией и поддержкой ИТ-специалистов

работа

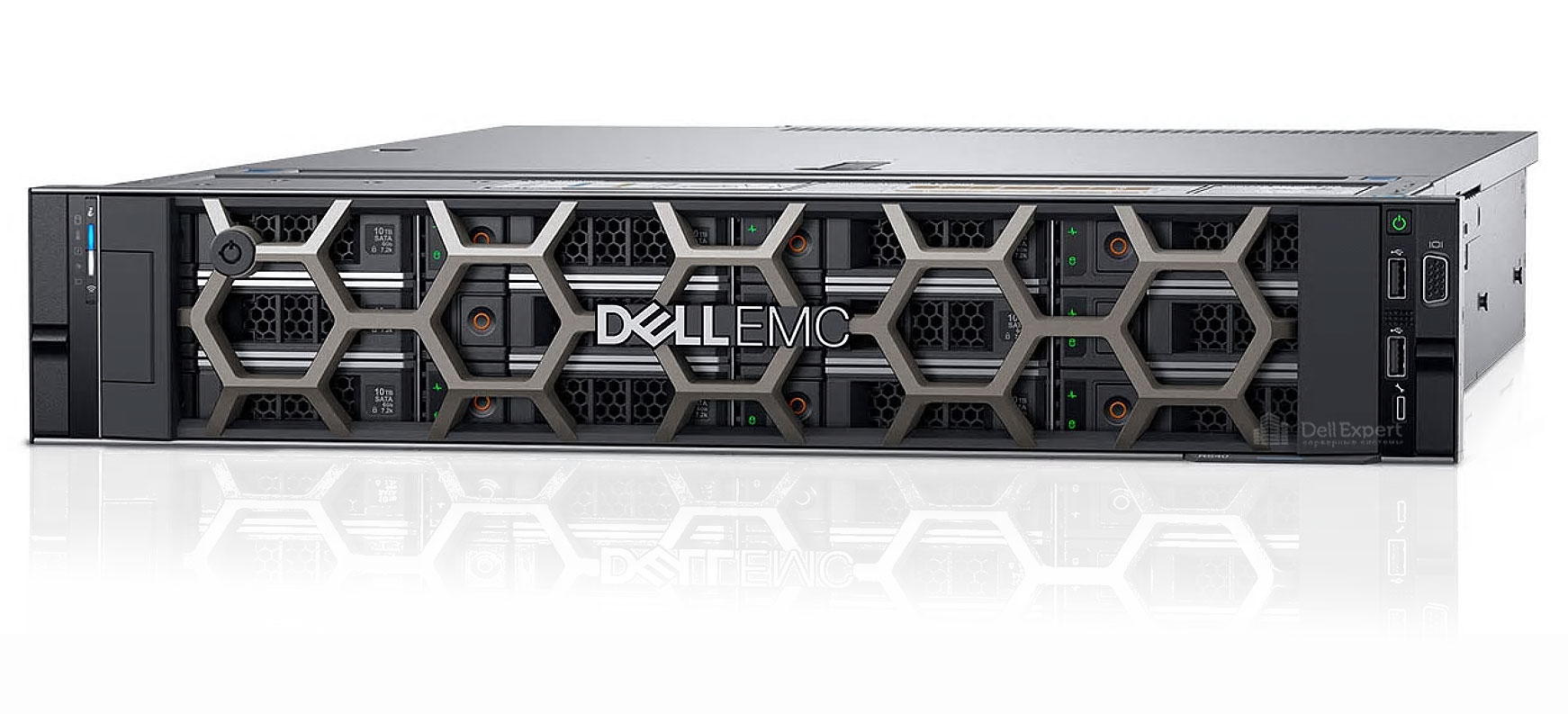

Конфигуратор поможет сделать заказ серверов за 1-2 минуты в составлении готовых решений Dell и получить стоимость купить.

Оформить оплатить и приобрести сервер - закупка опт и розница через Конфигуратор серверов это простой и быстрый выбор необходимой конфигурации готового сервера.

Просчёт аудит и оценка конфигурации специалист при необходимости поможет закупить сервера - Конфигуратор серверов поможет за 1-2 минуты выбрать конфигурацию готового к работе сервера.

Конфигуратор поможет за 1-2 минуты в составлении и купить готовых решений Dell и узнать стоимость.

Конфигуратор Dell удобно купить сборку готовых решений на базе серверов PowerEdge

Конфигуратор поможет за 1-2 мин. расчитать стоимость и купить сервера и избежать ошибок при составлении.

Для каждой компании выбор серверного оборудования индивидуален. С помощью конфигуратора легко выбрать по пунктам нужные комплектующие и их количество, ознакомиться с ценами и заказать сервер заказ и сбор сервера 1-2 дня. сэкономит Ваше время на поиски нужной комплектации.После выбора конфигурации отправьте запрос для получения уточненной стоимости со скидкой.Удобство покупки готового сервера для любой организации в нужной комплектации Онлайн купить конфигуратор серверов . Преимущества покупки готового сервера - общая гарантия на всю конфигурацию

Конфигуратор поможет сделать заказ серверов за 1-2 минуты в составлении готовых решений Dell и получить стоимость купить.

Оформить оплатить и приобрести сервер - закупка опт и розница через Конфигуратор серверов это простой и быстрый выбор необходимой конфигурации готового сервера.

Просчёт аудит и оценка конфигурации специалист при необходимости поможет закупить сервера - Конфигуратор серверов поможет за 1-2 минуты выбрать конфигурацию готового к работе сервера.

Конфигуратор поможет за 1-2 минуты в составлении и купить готовых решений Dell и узнать стоимость.

Конфигуратор Dell удобно купить сборку готовых решений на базе серверов PowerEdge

Конфигуратор поможет за 1-2 мин. расчитать стоимость и купить сервера и избежать ошибок при составлении.

Для каждой компании выбор серверного оборудования индивидуален. С помощью конфигуратора легко выбрать по пунктам нужные комплектующие и их количество, ознакомиться с ценами и заказать сервер заказ и сбор сервера 1-2 дня. сэкономит Ваше время на поиски нужной комплектации.После выбора конфигурации отправьте запрос для получения уточненной стоимости со скидкой.Удобство покупки готового сервера для любой организации в нужной комплектации Онлайн купить конфигуратор серверов . Преимущества покупки готового сервера - общая гарантия на всю конфигурацию

Помощь

Помощь Скидки

Скидки Доставка 0р.

Доставка 0р.